Google a fait un pas vers un avenir sans mot de passe en intégrant des clés d’accès directement dans les comptes Google. Ce changement signifie que vous n’avez plus besoin de mémoriser un mot de passe fort et unique pour protéger vos données Google, ni même d’une authentification à deux facteurs comme sauvegarde au cas où quelqu’un volerait votre mot de passe. C’est le meilleur des deux mondes, et c’est disponible pour votre compte Google dès maintenant.

Qu’est-ce que les clés d’accès ?

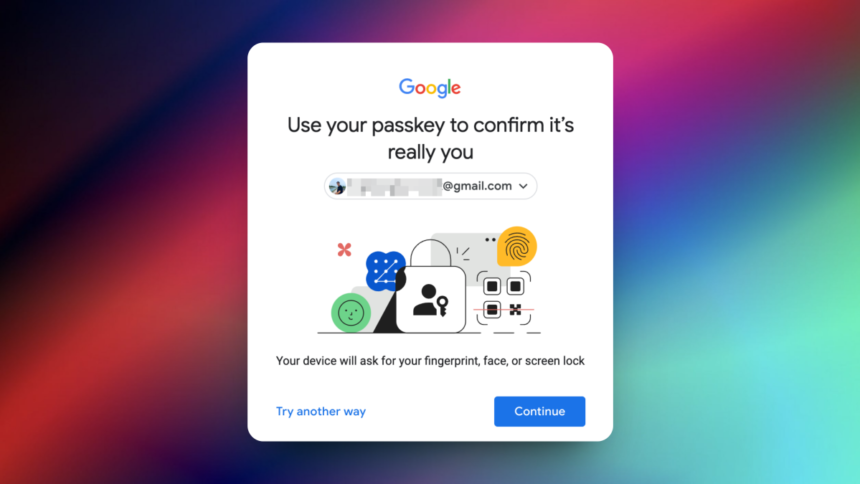

Les clés d’accès sont un remplacement généralisé des mots de passe. Au lieu de vous connecter avec un mot de passe, vous créez une clé d’accès qui est unique à votre appareil, comme votre Mac, PC ou smartphone. Vous utilisez ensuite l’authentification sur l’appareil pour vous connecter à votre compte, y compris des méthodes telles que Face ID, le scan d’empreintes digitales, le verrouillage par code PIN, un mot de passe d’appareil, ou même un dispositif d’authentification biométrique physique.

Lorsque vous créez une clé d’accès, une clé cryptographique privée est créée sur votre appareil, et une clé publique correspondante est envoyée à Google. Lorsque Google reçoit une demande de connexion à un compte, il interroge votre appareil pour vérifier si les clés correspondent. La seule façon de procéder est d’approuver l’action avec l’authentification de votre appareil, de sorte que les acteurs malveillants ne puissent pas s’emparer du processus sans avoir un accès physique à la fois à l’appareil et au processus d’authentification, rendant plus important que jamais de garder votre code d’accès téléphonique secret.

Tant que vous gardez vos appareils à portée de main et que leurs méthodes d’authentification sont sécurisées, les clés d’accès sont un véritable souffle d’air frais. Elles signifient que vous n’avez pas à vous soucier des mots de passe et de l’authentification à deux facteurs. Se connecter à votre compte Google est aussi simple que d’acheter quelque chose avec Apple Pay ou Google Pay. Plus vous utilisez des clés d’accès pour vos comptes, plus votre vie numérique devient facile (et plus sécurisée).

À l’avenir, lorsque vous passerez à une clé d’accès, vos mots de passe de compte cesseront de fonctionner ; mais pour faciliter la transition, des entreprises comme Google permettent aux utilisateurs de s’appuyer sur un mot de passe comme sauvegarde. Si vous craignez qu’un ancien ordinateur ne prenne en charge aucune authentification biométrique, vous pouvez toujours revenir à votre mot de passe.

Comment créer et utiliser des clés d’accès sur votre compte Google

Les clés d’accès sont stockées localement sur les appareils pris en charge. Si vous utilisez des appareils Apple, vous aurez besoin d’un iPhone exécutant iOS 16 et d’un Mac exécutant macOS Ventura ou supérieur. Les téléphones Android exécutant Android 9 et plus sont pris en charge, tout comme les PC fonctionnant sous au moins Windows 10.

Les clés d’accès prennent également en charge l’authentification inter-appareils. Supposons que vous ayez une clé d’accès stockée sur votre iPhone ou Android, vous pouvez l’utiliser pour authentifier la connexion à un navigateur sur Windows sans utiliser de mot de passe. Puisque ceci est essentiellement un mot de passe principal, créez une clé d’accès uniquement sur un ordinateur que vous utilisez. Google recommande d’éviter d’utiliser des clés d’accès sur des appareils partagés.

Pour commencer, visitez la nouvelle page des clés d’accès de Google. Connectez-vous avec votre mot de passe et cliquez sur Créer une clé d’accès. Dans la fenêtre contextuelle, cliquez sur Continuer pour créer une clé d’accès sur l’appareil actuel. Ensuite, choisissez votre compte et cliquez à nouveau sur Continuer.

L’authentification de l’appareil s’affichera. Cela dépendra de votre ordinateur ou de votre smartphone, mais vous pouvez utiliser le mot de passe de votre appareil, Face ID, ou un code PIN pour authentifier. Ensuite, cliquez sur Terminé pour confirmer. Vous pouvez suivre le même processus sur un autre appareil pour créer une nouvelle clé d’accès, mais c’est particulièrement utile si vous êtes un utilisateur Apple. Si vous créez une clé d’accès pour Google sur votre iPhone et que vous la sauvegardez sur votre compte iCloud, vous pouvez ensuite utiliser la même clé d’accès sur tous vos appareils Apple (Mac, iPhone, iPad) tant que vous êtes connecté au même compte iCloud — pas besoin de refaire tout le processus.