Les mots de passe numériques existent depuis les années 1960, et nous n’avions pas vraiment trouvé de meilleure option… jusqu’à maintenant. Un groupe de l’industrie technologique nommé FIDO Alliance vise à se débarrasser de ces mots de passe, et pour de bonnes raisons : les mots de passe sont faciles à pirater et difficiles à retenir. La méthode plus intelligente, soutiennent-ils, consiste à supprimer complètement ces mots de passe problématiques et à utiliser des clés cryptographiques pour l’authentification à la place. Ces outils sont communément appelés clés d’accès, et ils commencent déjà à se développer.

Google et Apple ont intégré les clés d’accès dans divers produits et services, et d’autres grandes entreprises comme Microsoft ne sont pas loin derrière. Bien sûr, un changement aussi important soulève son propre lot de questions : à quel point sera-t-il facile de passer des mots de passe aux clés d’accès ? Les clés d’accès sont-elles vraiment beaucoup plus sûres ? Que se passe-t-il si je perds ma clé d’accès ?

Comment fonctionnent les clés d’accès en théorie

Les clés d’accès reposent sur des normes d’authentification web publique. Au lieu de créer un mot de passe, vous générez une clé d’accès cryptographiquement qui est stockée sur votre appareil. Cette clé est unique, privée et robuste. Un équivalent public de cette authentification est également stocké sur le serveur sur lequel vous essayez de vous connecter, et est seulement utilisé pour faciliter le processus de connexion. Même si le composant serveur est divulgué, rien n’est véritablement perdu, puisque vous ne pouvez pas vous connecter en utilisant votre clé d’accès à moins d’avoir également votre appareil.

Parce que chaque clé d’accès est liée à un compte particulier, il n’y a pas de risque de phishing, car on ne peut pas vous forcer à utiliser votre clé d’accès Google avec un site frauduleux qui ressemble à une page de connexion Google.

Vous pouvez générer une clé d’accès pour tous vos appareils individuellement. Ici, utiliser quelque chose comme iCloud Keychain est utile, car vous pouvez créer une clé d’accès et l’utiliser sur tous vos appareils Apple. Google prend également en charge cette fonctionnalité pour les comptes Google.

Les clés d’accès prennent également en charge une fonctionnalité appelée authentification multi-appareils, qui vous permet de vous authentifier en utilisant une clé d’accès stockée sur votre iPhone ou votre smartphone Android. Un formulaire de connexion affichera un code QR. Scannez-le et authentifiez-vous en utilisant votre smartphone, et voilà ! Si vous êtes inquiet au sujet de la sécurité d’utiliser un simple code QR, ne l’êtes pas : cette fonctionnalité ne fonctionne que si le smartphone est suffisamment proche de l’appareil non authentifié pour se connecter via Bluetooth. Et une fois le code QR scanné, il devient invalide.

Configuration d’une clé d’accès avec Google et Apple

Examinons deux approches différentes pour configurer une clé d’accès, en commençant par Google. Google vous permet de créer une clé d’accès pour vous connecter à votre compte Google, ce qui offre une grande protection pour tout votre écosystème Google. Tant que vous répondez aux exigences nécessaires, vous pouvez utiliser votre appareil personnel pour vous connecter à votre compte Google en utilisant une clé d’accès.

Pour commencer, accédez à la page de configuration des clés d’accès de Google. Connectez-vous, puis choisissez Créer une clé d’accès. Cliquez sur Continuer dans la popup pour créer une clé d’accès pour le dispositif que vous utilisez (disons, votre iPhone). Maintenant, choisissez votre compte, puis cliquez sur Continuer.

Vous pouvez maintenant utiliser votre mot de passe de l’appareil, Face ID ou PIN pour vous authentifier, puis cliquez sur Terminé pour finaliser le processus. Bien que vous puissiez créer des clés d’accès pour autant d’appareils que vous le souhaitez pour vous connecter à Google, vous verrez qu’il est particulièrement utile avec Apple, car vous pourrez vous connecter avec cette clé d’accès sur n’importe quel appareil Apple en utilisant votre identifiant Apple.

En parlant d’Apple, ils ont une approche différente des clés d’accès. Vous avez toujours besoin d’un mot de passe traditionnel pour vous connecter à votre identifiant Apple, mais vous pouvez toujours configurer des clés d’accès pour vous connecter à vos différents comptes, lorsque cela est pris en charge. Vous aurez besoin d’un appareil Apple exécutant iOS 16 ou macOS Ventura ou une version plus récente, et d’utiliser iCloud Keychain.

Lorsque vous créez un nouveau compte qui prend en charge les clés d’accès, ou si vous accédez aux paramètres de gestion de compte d’un compte qui prend en charge les clés d’accès, vous verrez l’option de créer une clé d’accès. Lorsque vous la choisissez, vous pouvez appuyer sur « Continuer » pour sauvegarder la clé d’accès (iPhone), ou choisir votre processus d’authentification sur Mac (Touch ID, code QR ou clé de sécurité externe). Cette clé d’accès sera sauvegardée dans votre iCloud Keychain, afin que vous puissiez l’utiliser sur tous vos appareils associés à votre identifiant Apple, pas seulement sur celui sur lequel vous l’avez créée.

Comment une clé d’accès fonctionne en pratique

Une fois que vous avez créé une clé d’accès sur votre appareil, vous devez seulement authentifier votre connexion en utilisant Face ID, Touch ID ou votre mot de passe ou PIN de l’appareil. Si vous utilisez des produits Apple, une seule clé d’accès fonctionnera pour tous vos appareils, et prendra également en charge le remplissage automatique—bien que vous soyez limité à l’utilisation du navigateur Safari. Si vous utilisez Chrome, vous devrez créer une nouvelle clé d’accès à partir de votre compte Google. Actuellement, Firefox ne prend pas en charge les clés d’accès.

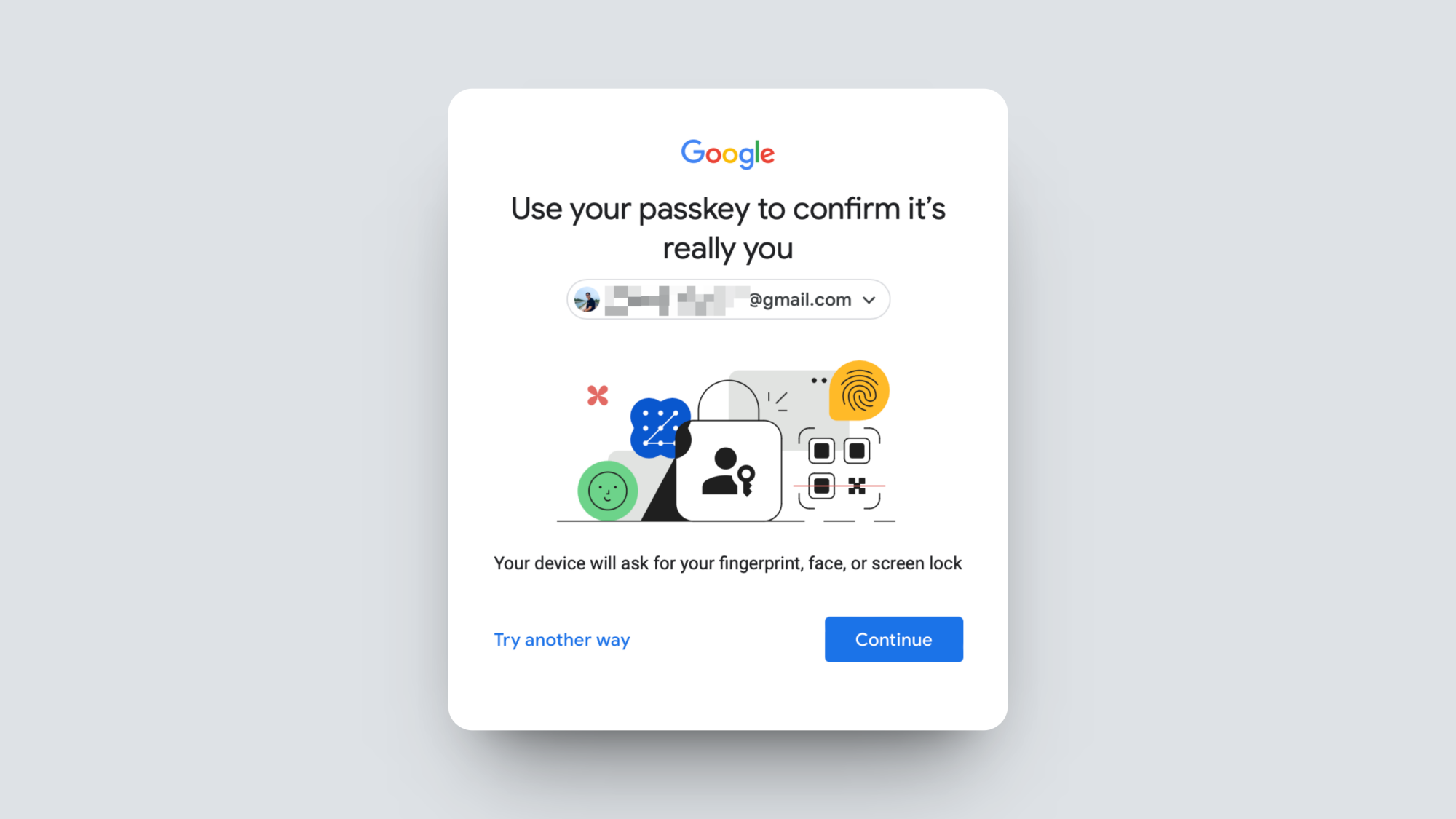

À titre d’exemple, voici comment le processus fonctionne sur Google. Lorsque vous allez sur la page de connexion, vous serez invité à utiliser des clés d’accès au lieu d’autres méthodes. Cliquez sur le bouton Continuer.

Crédit : Khamosh Pathak

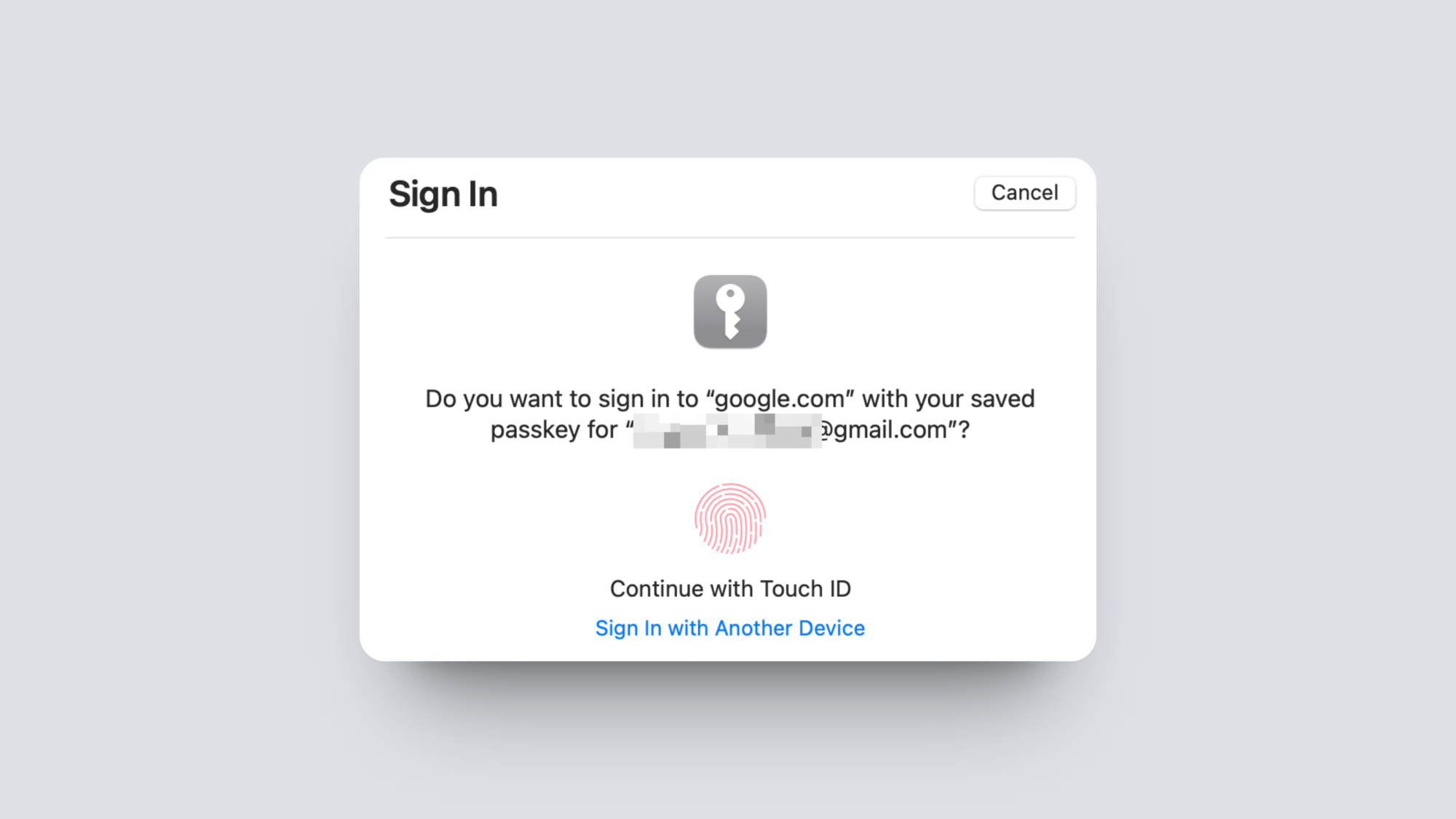

Maintenant, le prompt d’authentification de niveau OS apparaîtra. Pour moi, cela signifie se connecter à mon MacBook Air sur Safari via une authentification Touch ID. Une fois que vous vous authentifiez, vous serez connecté.

Crédit : Khamosh Pathak

Voilà, un processus en deux étapes qui est sécurisé et facile à utiliser. Vous n’avez pas besoin de vous rappeler d’un mot de passe, d’attendre un mot de passe à usage unique ou un code par SMS, ni même d’une application d’authentification.

Les clés d’accès ne sont pas juste plus faciles à utiliser, elles sont plus sécurisées

Les clés d’accès sont plus faciles à utiliser que les mots de passe, surtout lorsque l’on considère les problèmes de sécurité du 2FA par SMS, et les tracas liés à l’utilisation d’une application d’authentification à usage unique. Mais la promesse des clés d’accès va au-delà de la simplicité d’utilisation—parce qu’elles sont générées cryptographiquement, elles sont sécurisées et chiffrées par défaut, et empêcheront le phishing et d’autres types d’escroqueries.

Le seul inconvénient majeur des clés d’accès est leur dépendance à votre appareil, et aux clés générées par les entreprises elles-mêmes. L’authentification par appareil n’est pas un problème si vous utilisez Face ID et des services comme iCloud Keychain.

Cela dit, vous n’avez pas besoin de faire confiance aux grandes entreprises pour générer vos clés d’accès. Les gestionnaires de mots de passe comme 1Password évoluent pour vous aider à gérer toutes vos clés d’accès dans un compte sécurisé tiers. Et vous êtes toujours libre de transporter vos clés d’accès dans une clé numérique sécurisée que vous possédez et gérez vous-même.

L’avantage évident d’utiliser un service comme 1Password ou même iCloud Keychain est que les clés d’accès sont stockées dans des coffres chiffrés de bout en bout. Tant que le compte lui-même est sécurisé, il n’y a aucun risque que vos données soient compromises dans une fuite.