Vous cherchez toujours une alternative à Authy, l’authentificateur à deux facteurs qui avait un logiciel de bureau ? Ente Auth, une application open-source, pourrait être ce que vous recherchez.

Authy, si vous ne le savez pas, est une application d’authentification à deux facteurs que nous avons recommandée il y a longtemps—principalement parce qu’elle proposait un logiciel de bureau. Mais en mars 2024, Authy a fermé son application de bureau. Et ce n’est pas tout. Twilio, la société qui possède Authy, a eu des problèmes de sécurité en 2022, ce qui a causé des soucis pour les utilisateurs d’Authy. Tout cela signifie que de nombreuses personnes ont cherché une bonne application d’authentification à deux facteurs dotée d’un client de bureau—idéalement une open source.

Il y a plus d’un an, j’avais noté “remplacer Authy” sur ma liste de tâches. Ce n’est plus le cas : Ente Auth est maintenant cette alternative.

L’application est gratuite, open source et propose des clients pour les appareils mobiles et les ordinateurs. Par défaut, Ente Auth vous suggère de configurer un nom d’utilisateur et un mot de passe, ce qui est nécessaire si vous souhaitez synchroniser vos codes entre les appareils. Toutefois, si cela vous semble peu sécurisé, vous pouvez utiliser l’application sur un seul appareil sans comptes de quelque sorte que ce soit.

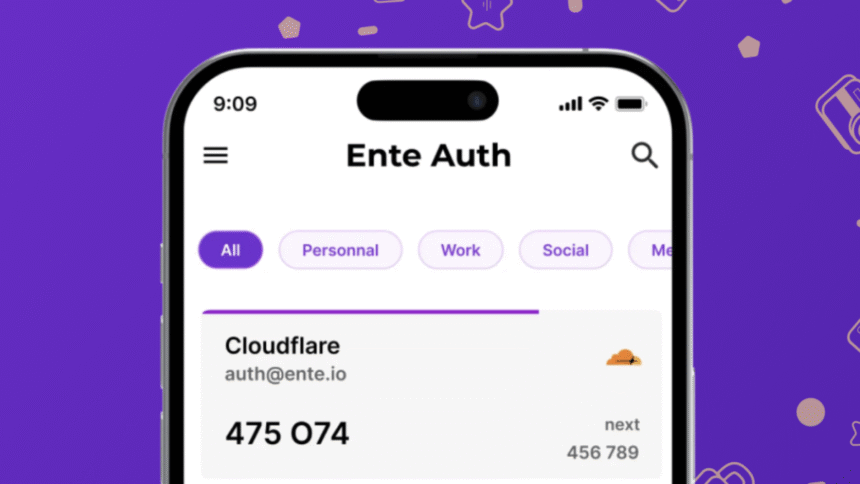

Il y a quelques fonctionnalités que j’apprécie ici et que je n’ai pas vues dans d’autres applications. Ma préférée : le code de connexion actuel et celui à venir sont affichés à l’écran, parfait quand il reste 10 secondes et que vous savez que vous n’aurez pas le temps de finir de taper le code actuel. Une autre chose que j’aime : vous pouvez configurer l’application de bureau pour ouvrir le champ de recherche lors du lancement, ce qui signifie que vous pouvez rapidement rechercher l’application que vous souhaitez ouvrir sans avoir à toucher votre souris. Vous pouvez même utiliser les flèches du clavier pour naviguer vers un code et la touche Entrée pour le copier. L’application regorge de petites attentions comme cela qui montrent qu’ils pensent à l’utilisateur.

Que pensez-vous jusqu’à présent ?