Le swapping de SIM (ou SIM jacking) est l’une des attaques les plus désagréables dont vous pourriez être victime. Il réachemine essentiellement votre numéro de portable vers une autre SIM et un autre téléphone. Cela signifie non seulement que tous vos messages et appels vont ailleurs, mais aussi que vos codes à deux facteurs—souvent essentiels pour vous connecter à des comptes en ligne comme votre e-mail et votre banque—sont également redirigés.

L’escroquerie est réalisée de la même manière que vous-même procéderiez à l’enregistrement d’une nouvelle SIM (Module d’Identité de l’Abonné) si vous changiez d’opérateur mais souhaitiez conserver votre numéro, ou si vous aviez égaré votre SIM d’origine et aviez besoin d’une nouvelle—sauf que ce n’est pas vous qui demandez le changement, mais quelqu’un prétendant être vous.

Aussi potentiellement dangereux qu’une attaque de swapping de SIM puisse être, il existe des moyens de se protéger contre elle—et des moyens d’essayer de récupérer l’accès à votre numéro de téléphone et vos comptes si vous pensez avoir été ciblé par cette forme spécifique de hacking.

Comment fonctionne une attaque de swapping de SIM

La clé d’une attaque de swapping de SIM est de tromper votre fournisseur de services cellulaires pour qu’il échange votre numéro de portable existant contre une nouvelle SIM. Différents opérateurs ont différentes vérifications de sécurité en place pour empêcher cela, mais en gros, un escroc aura besoin d’accéder à des informations sensibles pour pouvoir vous imiter. Cela peut être une adresse, un mot de passe ou une réponse à une question de sécurité.

Il existe plusieurs façons pour les hackers d’obtenir ces informations—et toutes les stratégies habituelles peuvent être impliquées : vous pourriez recevoir un lien de phishing par e-mail ou sur les réseaux sociaux, vos données pourraient être exposées lors d’une violation de données dont il y a peu à faire, ou quelqu’un pourrait les apercevoir en regardant par-dessus votre épaule dans un café.

Crédit : Michelle Ehrhardt / Cours Technologie

Parfois, le changement peut être tenté dans un magasin physique, parfois par téléphone via un centre d’appels, et parfois en ligne—cela dépend vraiment des informations que l’escroc a réussi à obtenir et du fonctionnement de la compagnie téléphonique. Selon le FBI, cela peut même être fait en soudoyant quelqu’un à l’intérieur pour transférer vos données.

Toutes les attaques de swapping de SIM ne réussissent pas, vous pourriez donc remarquer un comportement suspect même si rien ne s’est passé, comme un e-mail de votre opérateur vous demandant de confirmer que vous souhaitez que votre numéro soit transféré ailleurs. Même si l’escroquerie n’a pas été entièrement réussie, vous devriez tout de même prendre des précautions au cas où il y aurait une tentative ultérieure (peut-être après que d’autres données aient été volées).

Comment se protéger contre une attaque de swapping de SIM

Les techniques utilisées pour obtenir des données personnelles pour une attaque de swapping de SIM sont assez conventionnelles, ce qui signifie qu’il en va de même pour les précautions que vous pouvez prendre pour vous protéger. Être simplement conscient que le swapping de SIM est une menace potentielle (et de ce que cela implique) est un bon début pour vous garder en sécurité et minimiser le risque que votre propre numéro soit volé.

Comme toujours, pour protéger vos données, soyez prudent en suivant des liens que vous recevez par e-mail, sur les réseaux sociaux ou via des applications de messagerie—vérifiez la source, et dans la mesure du possible, rendez-vous directement sur un site (comme le site de votre banque) pour vous connecter plutôt que de suivre un lien. Gardez votre navigateur web et vos autres logiciels à jour pour bénéficier des dernières protections de sécurité, et assurez-vous que vos mots de passe sont longs, complexes et impossibles à deviner.

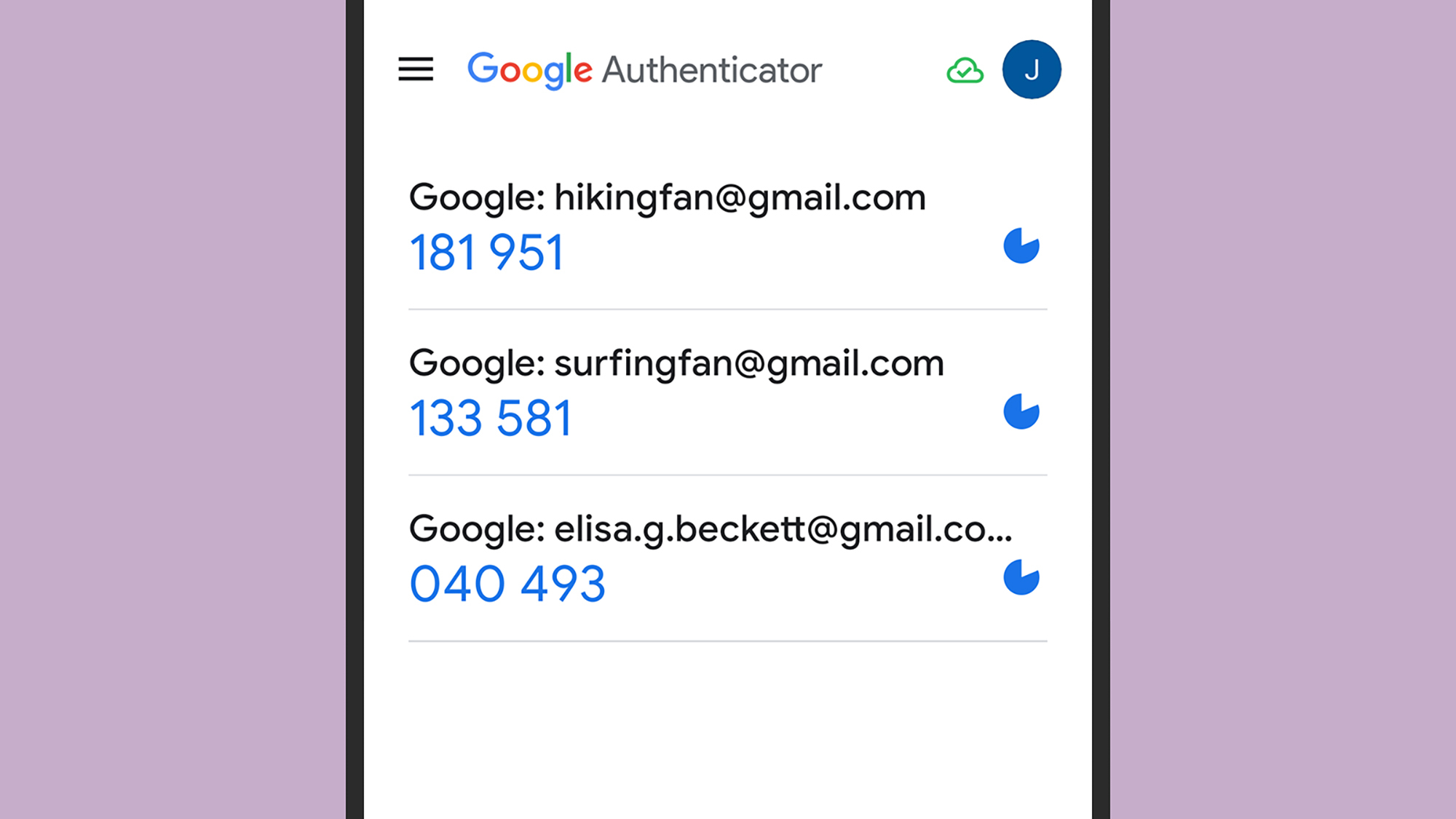

Crédit : Google

Il vaut également la peine de vérifier auprès de votre fournisseur de services cellulaires les précautions qu’il a mises en place pour empêcher un swapping de SIM. La plupart sont désormais bien équipés pour bloquer les tentatives frauduleuses de changement de numéro. Faire un audit des étapes de sécurité nécessaires pour accéder à votre compte bancaire peut également aider. Si vous connaissez le type de détails et d’informations de sécurité nécessaires pour accéder à vos comptes, vous serez mieux à même de repérer quand quelqu’un essaie de voler ces données.

Que pensez-vous jusqu’à présent ?